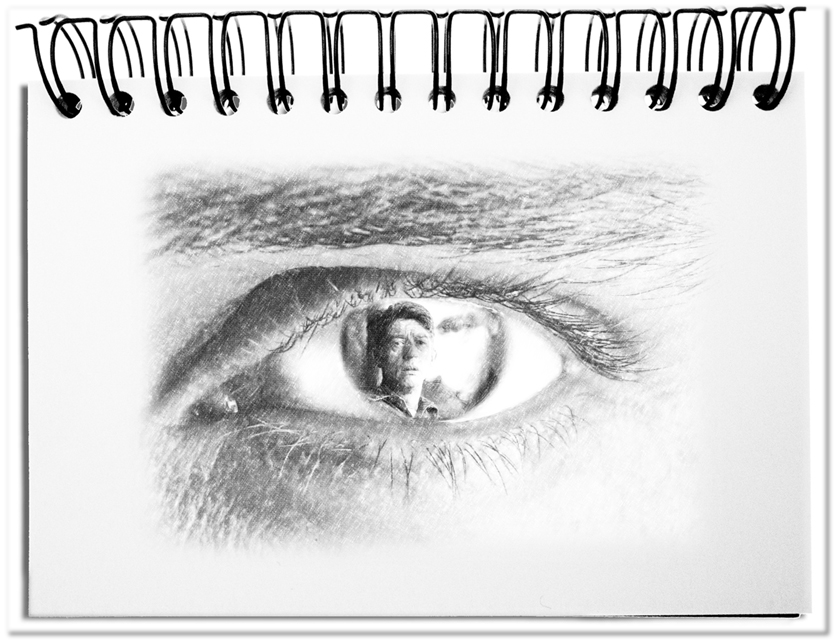

In Büchern und Filmen wurde immer wieder eine Utopie der totalen Kontrolle beschrieben. Denken wir an 1984 von George Orwell, in dem der Große Bruder die Kontrolle bis in die privatesten Ecken des Lebens hat. Oder erinnern sie sich an Fahrenheit 451 von Ray Bradbury, in dem der Besitz oder das Lesen von Büchern gesetzlich verboten ist und die das Eindringen der Massenmedien ins Privatleben anschaulich beschreibt. Diese Zukunftsvorstellungen, die in den vielen Science-Fiction-Geschichten einen unattraktiven Endzustand beschreiben, sind sicher nicht auf einen Schlag entstanden, sondern haben sich schrittweise entwickelt. Die dafür erforderlichen Grundlagen entstehen nicht von heute auf morgen. Das Ganze beginnt ganz unschuldig, indem in einzelnen Schritten die Kontrollierbarkeit geschaffen wird.

Die Utopien liefern nur unzusammenhängende Hinweise, wenn überhaupt, wie diese Überwachungen entstehen. Ein mögliches Szenario kann aus den folgenden Schritten bestehen.

- Reizvolle Angebote entwickeln

Alles beginnt mit der technischen Machbarkeit. Neue Produkte und Services liefern den Konsumenten attraktive Lösungen, die mit der Zeit für die Meisten erschwinglich sind. Mit dem Fernseher begann die unidirektionale Anbindung von Zuschauern. Sendungen wurden von einem Sender an viele Empfänger geschickt. Mit dem Internet haben wir die bidirektionale Verbindung zwischen vielen Sendern und vielen Empfängern. Dabei werden auch Daten übertragen, die nicht dem eigentlichen Zweck dienen (z.B. Dauer, Häufigkeit und Interessen der Anwender). Auf dieser Grundlage ergeben sich weitere Anwendungen, wie die Navigationssysteme, das bargeldlose Bezahlen oder der elektronische Ausweis. Diese Anwendungen übertragen immer mehr, vertrauliche Daten.

Die Nutzer werden dadurch in das zukünftige Überwachungssystem eingebunden, ohne dass sie bemerken, wie viel sie von sich preisgeben. - Kostenfreie Nutzung durch Werbung und Datenüberlassung

Zur größeren Verbreitung gibt es immer mehr kostenfreie oder zumindest billige Angebote, die durch die Bereitstellung der Daten „bezahlt“ werden. Welche Daten bei der Freigabe oder dem regelmäßigen Update der App ausgetauscht werden, können die Anwender nicht feststellen.

Für Datenfischer, wie die Geheimdienste der Welt, ist es ein geschickter Ansatz, eine attraktive Software zu entwickeln, die ihnen die entsprechenden Informationen direkt liefert. - Gesetze und Regelungen schaffen

Legal wird dieses Vorgehen durch das ausdrückliche Akzeptieren der Geschäftsbedingungen einer App durch die Anwender – ohne die man natürlich die Software nicht erhalten würde. Den Bürgern vermittelt man Sicherheit durch Gesetze, die die Speicherdauer der Daten festlegen, und beispielsweise der Notwendigkeit eines richterlichen Beschlusses zur Auswertung der Daten. Wobei sich die Frage stellt, welcher Mitarbeiter eines Geheimdienstes je für seine illegalen Abhör- und Überwachungsaktionen verantwortlich gemacht worden wäre. Womit sich die rechtliche Frage erübrigt.

Die scheinbare Rechtstaatlichkeit ist reine Augenwischerei, solange den Betreibern durch nationale Grenzen und die fast unmögliche Kontrolle ihrer Aktivitäten sowie die staatlichen Eigeninteressen ausreichend Freiraum zur Verfügung gestellt werden. - Flächendeckende Nachverfolgung ermöglichen

Mit der Einführung von mobilen Angeboten, wie den Handys, Computern, Navigationssystemen, standortabhängigen Dienstleistungen und Anwendungen zur Ortung von Fahrzeugen und Paketen sowie mit unserem individuellen Surfverhalten, weben wir heute ungewollt ein engmaschiges Netz unseres Verhaltens. Und alles findet sich in den Datenspeichern der Cloud. Der Anruf bei einem Konkurrenten des eigenen Arbeitgebers und das Herunterladen von internen Unterlagen und der Fahrt zu diesem Unternehmen lassen schon heute unangenehme Rückschlüsse zu.

Die Infrastruktur existiert heute schon. Sobald skrupellose Personen den Zugriff erhalten, befinden wir uns in einem noch schrecklicheren 1984. - Alternative Angebote abschaffen

Um dies alles sicherzustellen ist es jetzt noch hilfreich, dass alternative Verhalten nicht mehr weiter bestehen. Mit der Umstellung von Münzfernsprechern auf Telefonkarten gibt es keine Möglichkeit mehr zu telefonieren, ohne dass die Verbindungsdaten abgespeichert werden. Die Abschaffung von Bargeld, wie es in Skandinavien angedacht wird, verunmöglicht es etwas zu bezahlen, ohne dass der Zahlungsvorgang dokumentiert wird. Der elektronische Pass stellt sicher, dass alle Grenzübertritte auswertbar werden.

Sobald diese Aspekte des Alltags virtualisiert sind, befinden sich alle in der Hand derer, die die Kontrolle über dieses System haben.

Dies ist keine Nacherzählung von 1984, sondern eine Auflistung der Schritte, die zu einem durchgängigen Überwachungssystem führen. Bei genauerer Betrachtung stellen wir dann auch noch fest, dass wir diese Schritte in den Regionen der Welt hinter uns haben, wo durchgängige Versorgung mit Strom und Information bereits realisiert ist. Von Zeit zu Zeit werden auch Versuche bekannt, diese Kanäle durch entsprechende Filter zur Zensur zu nutzen. Dies ist kein klassisches Endzeitszenario von Verschwörungstheoretikern, sondern unsere heutige Wirklichkeit. Durch den Geheimnisverrat von Snowdon mussten wir lernen, dass unsere Fantasie nicht ausreicht, um die bereits bestehenden Praktiken uns vorstellen zu können.

Fazit: Die Utopie von George Orwell haben wir bereits durch die heutigen technischen Möglichkeiten überholt. Die Kontrollierbarkeit von Allen ist heute technisch möglich. Wenn die Skrupel von denen, die die Kontrolle innehaben, weiter verschwinden oder eine starke Macht die Kontrolle übernimmt, befinden wir uns in der Position von Winston Smith – nur mit drastisch erweiterten Konsequenzen.